- Falhas tecnológicas, falhas humanas, quem é quem?

- Esses riscos dos quais as suítes de segurança podem protegê-lo

- Engenharia social: você é o culpado

- Criptomoedas: quando o sistema é infalível, é o usuário que se torna o alvo

- ESET, um pacote de segurança que não exige muito de você

Um ditado popular entre os administradores de sistema é que "a maior falha de segurança é a interface da cadeira para o teclado". Mas o que essa interface pode estar na origem de tantos males do mundo digital? Bem ... é você. Bem, não exatamente VOCÊ, que está nos lendo, mas sim o usuário humano por trás de cada tela. Não há necessidade de levar para o lado pessoal!

Porque sim, os humanos são o verdadeiro problema por trás da falta de segurança do seu computador. Fique tranquilo, ao final deste artigo você saberá contra o que se precaver, como seu sistema operacional já está protegendo você e por que um pacote de segurança poderia protegê-lo ainda melhor contra certos ataques.

Experimente o ESET Smart Security Premium 2022 gratuitamente por 30 dias!Falhas tecnológicas, falhas humanas, quem é quem?

Longe de nós fazer você se sentir culpado, mas os hackers parecem preferir você às boas e velhas falhas de software e hardware que estão se tornando cada vez mais raras. A definição de vulnerabilidade do computador é simples. Ele designa qualquer fraqueza de um sistema (por exemplo, um aplicativo da web), o que permitiria a uma pessoa potencialmente mal-intencionada alterar o funcionamento normal do sistema ou até mesmo acessar dados não autorizados. Sua origem raramente é voluntária e pode estar no design do software, sistema operacional ou linguagem de programação. Falhas de hardware são fraquezas inerentes a um dispositivo que não podem ser corrigidas como falhas de computador, a menos que o componente defeituoso seja completamente revisado. Um exemplo recente seria a violação de segurança Spectre que aterrorizou a Intel, seus processadores (e seus proprietários) por vários anos.

Na época em que os computadores e a web ainda eram reservados para um grupo seleto, o usuário médio estava muito mais alerta aos perigos da Internet e geralmente sabia como se defender. Então, apenas as falhas no sistema foram deixadas para os hackers, o que deixou até os mais experientes especialistas em segurança impotentes. Com a simplificação e, consequentemente, a democratização do computador no início dos anos 2000, uma nova população passou a ter acesso às ferramentas de informática. Esses recém-chegados, devido às barreiras de entrada mais baixas em termos de habilidades e preços, não eram usuários avançados para a maioria deles. Os hackers viram nesses neófitos uma grande oportunidade: explorar a falibilidade do humano em vez da falibilidade da máquina.

Esses riscos dos quais as suítes de segurança podem protegê-lo

Os antivírus chegaram aos nossos computadores desde os anos 90; falávamos apenas de vírus, então os termos começaram a se diversificar: worms, cavalo de Tróia etc. O antivírus é, então, a salvaguarda para o compartilhamento frequente de arquivos entre usuários (muitas vezes por meio físico). Ao longo dos anos, uma galáxia de módulos foi construída em torno de antivírus para constituir o que hoje chamamos de suítes de segurança.

Os módulos do Security Suite podem ser subdivididos em dois grupos. Um primeiro grupo vem para prevenir ataques. Aqui encontramos defesas anti-rootkit, mas também proteções contra outras formas de ataques, como ransomware, trojans ou maldocs. Hoje em dia, as suítes de segurança integram o aprendizado de máquina em seus antivírus para detectar ameaças emergentes ou proteger contra as chamadas vulnerabilidades de "dia zero" que podem aparecer diretamente após a atualização de um software ou sistema operacional. Um gerenciador de senhas também é normalmente incluído e é usado para evitar ataques de força bruta, fornecendo senhas longas sem exigir que os usuários se lembrem delas.

O segundo grupo intervirá a jusante de um ataque. Inclui o utilitário de varredura, que varre uma grande parte do disco rígido em busca de ameaças escondidas nas sombras. Dependendo das suítes de segurança, um rastreador pode ser integrado. Ele faz a varredura na Dark Web em busca de identificadores que possam pertencer a você e que tenham sido comprometidos após um hack em suas contas ou um vazamento massivo de dados. Claro, outros recursos adicionais existem e não se encaixam em nenhum dos dois grupos, como controle dos pais ou proteção contra roubo.

Engenharia social: você é o culpado

A engenharia social é o principal exemplo do uso de humanos como o elo mais fraco do sistema. Este método de ataque usa quase exclusivamente OSINT (inteligência de código aberto), manipulação e engano de terceiros para se infiltrar no sistema. É um ataque desse tipo que permitiu a um grupo de adolescentes hackear as contas do Twitter de Elon Musk, Barack Obama ou mesmo Jeff Bezos para implorar por Bitcoin. Assim, ao contactar um colaborador e se passar por membro do serviço técnico da sua empresa, é possível extrair informações como os seus identificadores ou o contacto dos seus superiores com direitos alargados de acesso ao sistema.

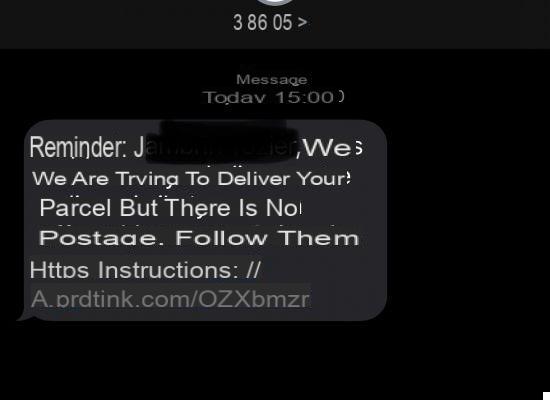

Mesmo que a história do Twitter possa parecer espetacular, os ataques de engenharia social estão se tornando mais comuns e muitos pretendem ser menores e menos procurados. Um exemplo simples seria o phishing, ou seja, o envio de um e-mail fraudulento em que o hacker se faz passar por uma empresa ou instituição com o objetivo de enganar o usuário e incentivá-lo a clicar em um link ou baixar um arquivo infectado.

Criptomoedas: quando o sistema é infalível, é o usuário que se torna o alvo

Devido à sua natureza desmaterializada, as criptomoedas e seu blockchain são quase infalíveis. No entanto, isso não desencorajou os hackers de tentarem colocar as mãos na pilhagem criptográfica. Para tanto, preferiram explorar o desconhecimento dos milhões de usuários atraídos ao criptossistema pelo hype gerado nos últimos anos, bem como o anonimato das transações para cometer seus delitos. Sem poder atacar os bancos, é atrás das carteiras que os ladrões da Internet as têm.

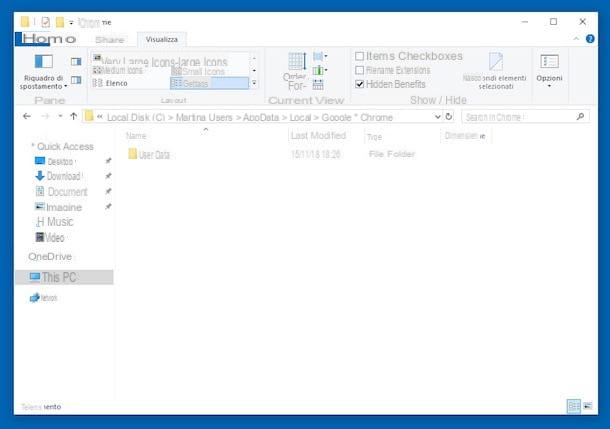

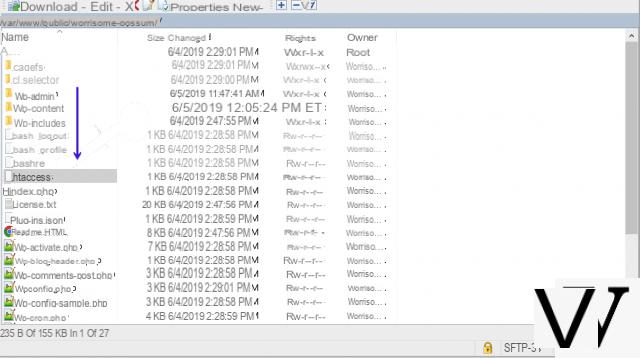

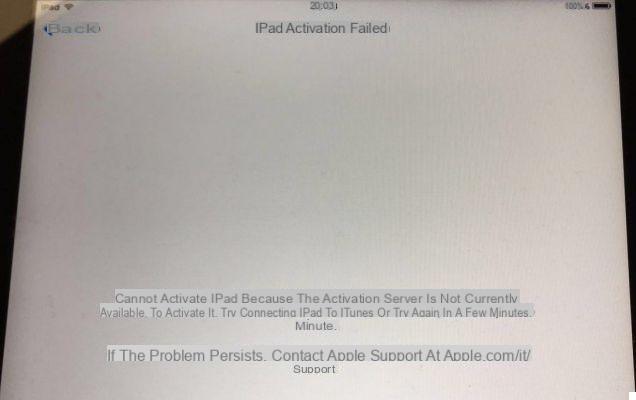

Os pacotes de segurança ainda não oferecem funcionalidades específicas dedicadas à criptomoeda além dos gerenciadores de senhas. Você realmente precisará de longas sequências de caracteres para proteger sua carteira offline de um ataque de força bruta ou de um software de descriptografia um pouco mais sofisticado. Na verdade, essas carteiras armazenadas localmente são protegidas apenas por uma senha. Ao se infiltrar em seu computador, eles podem recuperar a Carteira e as chaves privadas nela localizadas. O roubo de criptomoedas é feito principalmente com a obtenção de uma chave privada. Desde que esteja armazenado em uma nota ou na nuvem, é mais fácil para um invasor acessá-lo e realizar transações sem o conhecimento da vítima.

ESET, um pacote de segurança que não exige muito de você

Nosso parceiro do dia, ESET, é um dos fornecedores de pacotes de segurança mais conceituados do mercado. Com sua abordagem baseada na prevenção, o ESET Smart Security Premium 2021 visa acima de tudo impedir que ameaças cheguem ao seu sistema, verificando constantemente arquivos e links abertos. Ele também tem um bom desempenho em vulnerabilidades de dia zero, graças ao aprendizado de máquina, que o ajuda a ficar em guarda o tempo todo, sem afetar o desempenho do PC.

Finalmente, o ESET Smart Security Premium protege você contra malware antes de ser executado com o recurso LiveGuard que verifica arquivos (documentos, scripts, instaladores e executáveis) em um ambiente seguro de sandbox. Assim, está tudo pronto para que não tenha de se preocupar com cada um dos seus cliques durante a utilização diária da web.

Experimente o ESET Smart Security Premium 2022 gratuitamente por 30 dias! Veja a oferta Leia a opinião 8 ESET Smart Security Premium 2022

Veja a oferta Leia a opinião 8 ESET Smart Security Premium 2022

- Os recursos vão direto ao ponto

- Muito boa eficiência em geral

- Impacto na melhoria do desempenho (navegação na web)

Enquanto espera por uma nova versão 15, que poderia muito bem ser tão iterativa quanto a versão 14, o ESET Smart Security não está mudando sua abordagem, e para o público que visa com sua solução minimalista e direcionada, é um pouco o que é pedido a ele . Isso e fornecer proteção eficaz. Nesse ponto, parece que algumas otimizações devem ser implementadas para adaptar o mecanismo ESET Smart Security novamente às ameaças de “dia zero” atuais, um ponto em que os testes de laboratório mais recentes o veem com dificuldades. Por outro lado, apesar da falta de evolução de sua interface, ainda apreciamos muito sua simplicidade e sua capacidade de se adaptar a diferentes públicos, o que não é o caso de todos os softwares que às vezes tendem a popularizar muito sem pensar em mais tecnófilos Comercial.

Enquanto espera por uma nova versão 15, que poderia muito bem ser tão iterativa quanto a versão 14, o ESET Smart Security não está mudando sua abordagem, e para o público que visa com sua solução minimalista e direcionada, é um pouco o que é pedido a ele . Isso e fornecer proteção eficaz. Nesse ponto, parece que algumas otimizações devem ser implementadas para adaptar o mecanismo ESET Smart Security novamente às ameaças de “dia zero” atuais, um ponto em que os testes de laboratório mais recentes o veem com dificuldades. Por outro lado, apesar da falta de evolução de sua interface, ainda apreciamos muito sua simplicidade e sua capacidade de se adaptar a diferentes públicos, o que não é o caso de todos os softwares que às vezes tendem a popularizar muito sem pensar em mais tecnófilos Comercial.